在Blockchain和加密货币日益普及的今天,虚拟货币钱包成为了用户存储和交易数字资产的主要手段。然而,随之而来的也是安全隐患,很多用户因安全措施不足而蒙受财产损失。当钱包中的币被盗时,用户首要关心的问题是:这些被盗的币能否追回?本文将对此展开全面解读。

## 虚拟货币钱包被盗的常见方式 ### 网络钓鱼网络钓鱼是最常见的攻击方式之一。攻击者通过伪装成可信赖的实体(如加密货币交易所、电子邮件等)发送邮件或消息,诱使用户输入其个人信息和私钥。一旦攻击者获取到这些信息,便可以轻易访问用户的钱包并盗取其资产。

### 恶意软件恶意软件能够悄无声息地侵入用户的电脑或手机,通过记录键盘输入或直接获取文件,获取用户的私钥和其他敏感信息。用户在下载软件时,如果不仔细审查,有可能导致个人设备被植入恶意程序。

### 社交工程攻击社交工程攻击是利用人们的心理弱点进行欺诈。例如,攻击者可能会假装成技术支持人员,与用户沟通,以此获取用户的私钥或交易信息。此类攻击往往具有很强的隐蔽性,需要用户具备足够的警觉性和鉴别能力。

## 被盗币种的追回可能性 ### 区块链的不可更改性区块链技术的核心优势在于其不可更改性,一旦信息被记录在链上便无法被修改。这一特性使得虽然被盗币的交易可以被追踪,但由于缺乏中心化管理,实际上追回的途径十分有限。

### 追踪交易的技术手段尽管在技术上可以通过区块链浏览器追踪被盗币的去向,但由于加密货币的匿名特性,将用户与交易直接关联起来是一项极其复杂的任务。大多数被盗的币会在短时间内通过多个交易混淆线路进行转移,增加了追踪的难度。

### 交易所的合作一些交易所愿意配合合法的追踪请求,若能够提供确凿证据,可以帮助冻结被盗资金。然而,成功的几率仍然受到币种流动性和交易所政策的影响。在多国界的追索中,协调各国法律框架也将是一个难点。

## 如何提高虚拟货币钱包的安全性 ### 多重身份验证采用多重身份验证是提升账户安全的重要措施。这种方式要求用户在登录及进行交易时提供额外的信息,如短信验证码或电子邮件确认。这可以有效降低账户被盗的风险。

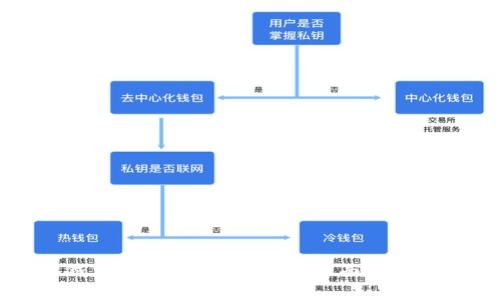

### 使用冷钱包冷钱包是指不与互联网连接的存储方式。用户可以考虑将大部分资产存储在冷钱包中,仅在交易时使用热钱包,这样可以大大降低被攻击的风险。

### 定期备份定期备份钱包数据是保护资产的重要措施之一。当用户遭遇设备损坏或其他突发情况时,可以通过备份快速恢复访问权限,从而避免财产损失。

## 恢复被盗虚拟币的具体步骤 ### 联系交易平台在发现虚拟货币被盗后,第一时间应该联系钱包或交易平台,提供相关信息以便及时冻结可疑交易。一些平台对此类事件有专门的处理流程和支持团队,可以给出相应的指导。

### 报警与提交证据报警并向当地执法机关报告也是必要步骤。用户需要准备好包括交易记录、聊天记录和任何相关证据,以帮助警方在后续调查中的展开工作。

### 跨国追踪的挑战因虚拟货币交易跨国性质,涉及多个法律条款、监管机构。虽然一些国家合作较为顺畅,但依然存在法律适用、证据采集等多种问题。因此,用户需要有心理准备,无法保证一定能找回被盗资产。

## 法律保护与消费者权益 ### 国内外法律框架关于虚拟货币的法律框架各国差异较大。有的国家对虚拟货币持开放态度,而有的则完全禁止其流通。用户在投资之前,应了解相关法律条款,以便在遇到问题时能够有效维权。

### 维权途径与建议用户在遭受损失时,应积极寻求法律建议。某些国家和地区可能提供消费者保护法律,以帮助受害者在遭受损失后追回资产或者进行赔偿。

## 结语通过本文的深入分析,我们希望能帮助用户更好地理解虚拟货币钱包被盗后的处理方式和预防措施。安全意识的提高是保护数字资产的重要步骤,用户需要不断学习和跟进新的安全动态,以应对瞬息万变的网络环境。在未来的加密货币世界中,加强自我保护,将会是每个用户必须面对的责任与挑战。

----- ## 相关问题 1. **虚拟货币钱包的类型有哪些?** - 在讨论虚拟货币钱包的安全时,首先要了解不同类型的钱包本身。钱包主要分为热钱包和冷钱包,前者连接互联网,方便交易,但保护稍差,后者则是离线存储,安全性高。我们将深入探讨这两种钱包的优缺点及其适用情况。 2. **如何判断一个虚拟货币交易所的安全性?** - 用户在选择交易所时,往往会面临众多选择。分析交易所的安全性是一项重要工作,包括查看其安全措施、保险政策、用户评价以及交易量等方面的因素。 3. **一旦发生被盗,如何快速反应?** - 一旦发现虚拟货币被盗,用户应该采取迅速而有效的行动。我们将讨论具体的步骤和建议,例如如何保护账户、报警程序,以及如何与交易所进行沟通。 4. **政府和机构对于虚拟货币的监管现状如何?** - 各国政府对虚拟货币的监管政策存在显著差异。我们将概述当前不同国家和地区的法律框架及其对用户的影响,帮助用户了解行业动态。 5. **如何有效识别钓鱼攻击的风险?** - 鉴别网络钓鱼攻击的方式和技巧至关重要。我们将为用户提供一系列实用的识别方法和预防建议,以保护自己的虚拟资产。 6. **虚拟货币的未来发展趋势是什么?** - 我们将讨论虚拟货币行业的发展前景、技术创新及其潜在影响,包括去中心化金融(DeFi)、中央银行数字货币(CBDC)等新兴方向。

leave a reply